基于Cognito的API到API安全通信实践指南

基于Cognito的API到API安全通信实践指南

摘要

在现代微服务架构中,服务间的通信安全是保障系统整体稳定性和数据安全性的基石。传统方式如使用静态API Key或在服务间共享密钥,存在管理困难、权限控制粒度粗、轮换复杂和安全审计缺失等诸多问题。本文档旨在提供一套基于Amazon Cognito和OAuth 2.0客户端凭证(Client Credentials)授权模式的企业级解决方案,以实现安全、可扩展且易于管理的API到API(或称应用到应用,App-to-App)的认证与授权,并综合探讨了限流、密钥管理、生产落地等关键实践。

1. 实际企业场景

设想一个典型的电子商务微服务系统,其中包含以下几个核心服务:

- 订单服务 (Order Service):负责创建和管理用户订单。

- 库存服务 (Inventory Service):负责管理商品库存。

- 支付服务 (Payment Service):负责处理支付流程。

- 报表服务 (Reporting Service):一个后台批处理服务,每天定时运行,负责生成销售报表。

在这个系统中,存在以下真实的服务间调用需求:

- 当订单服务创建一个新订单时,它必须调用库存服务的API来扣减相应商品的库存。

- 支付服务在完成支付后,需要调用订单服务的API来更新订单状态。

- 报表服务在生成日报时,需要调用订单服务和支付服务的API来拉取全天的数据。

技术挑战

在确保这些内部API调用安全时,企业面临以下共同的技术挑战:

- 凭证管理混乱:如果使用静态密钥(API Key),这些密钥很容易被硬编码在代码或配置文件中,导致密钥泄露风险高,且难以进行统一的轮换和废止。

- 授权粒度过粗:静态密钥通常只能标识“是谁在调用”,但无法精细化地控制“它能做什么”。例如,报表服务只需要对订单数据进行“读取”操作,但一个简单的API Key可能让它拥有了“写入”和“删除”的潜在风险。

- 缺乏审计能力:当多个服务共享同一个密钥时,一旦发生安全事件,很难追溯到是哪一个服务实例发起了恶意调用。

- 扩展性差:随着服务数量的增加,点对点的密钥管理模式将变成一场运维噩梦。

2. 技术挑战和解决方案

上述挑战的核心在于缺乏一个中心化的、遵循业界标准的认证授权机制。本指南提出的解决方案,正是利用Amazon Cognito作为中央身份提供商(IdP),并采用专为机器到机器(M2M)通信设计的 OAuth 2.0 客户端凭证授权模式 (Client Credentials Grant)。

解决方案优势

- 集中式认证:所有服务(客户端)都在Cognito中注册,拥有唯一的客户端ID和密钥。认证过程集中于Cognito,后端服务无需关心客户端的密码管理。

- 动态的、有时效的令牌:客户端使用其凭证换取一个有时效性的访问令牌(Access Token)。后端服务仅需验证这个令牌的有效性,无需存储任何客户端密钥,极大降低了服务被攻破后的风险。

- 精细化授权 (Scopes):可以在Cognito中定义自定义的权限范围(Scopes),如

inventory:read或inventory:write。客户端在请求令牌时申请所需权限,Cognito签发的令牌中会包含这些权限信息,后端服务可据此进行精细的授权判断。 - 标准化与可审计:遵循OAuth 2.0标准,业界通用。所有令牌的获取请求都会在Cognito留下日志,提供了强大的审计能力。

3. 不同认证方式的介绍和应用场景以及不同的Token介绍

3.1. OAuth 2.0 客户端凭证授权模式 (Client Credentials Grant)

在OAuth 2.0的多种授权模式中(如授权码模式、密码模式等),客户端凭证模式是唯一专为没有人类用户参与的机器到机器(M2M)通信设计的。它的流程非常简洁:

- 客户端认证:客户端(如订单服务)向Cognito的Token端点,使用自己的客户端ID(Client ID)和客户端密钥(Client Secret)进行身份认证。

- 获取令牌:Cognito验证客户端凭证无误后,直接向客户端颁发一个访问令牌(Access Token)。

整个过程不涉及用户登录、重定向等复杂步骤,非常适合服务端应用。

3.2. 访问令牌 (Access Token) vs. 身份令牌 (ID Token)

在Cognito的认证体系中,主要有两种令牌:

- 身份令牌 (ID Token):遵循OpenID Connect (OIDC)标准,它包含的是关于用户身份的信息(如用户名、邮箱、电话等)。它的主要用途是让客户端应用知晓“当前登录的用户是谁”。在M2M场景下,没有用户参与,因此ID Token在此毫无用处。

- 访问令牌 (Access Token):遵循OAuth 2.0标准,它代表的是客户端应用被授予的访问权限。它通常是一个JWT(JSON Web Token),其内容(Payload)中包含了授权范围(

scope)、过期时间(exp)、颁发者(iss)等关键信息。在M2M场景下,访问令牌是唯一需要关心和使用的令牌,后端API通过检验它的签名和其中的scope来进行安全控制。

4. 架构图与关键实施步骤

4.1. 架构图

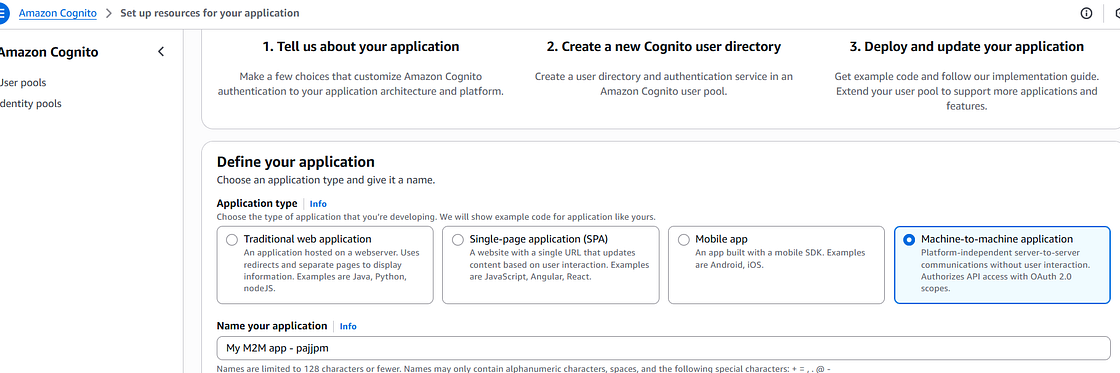

下图展示了在Cognito中创建一个用于M2M认证的应用客户端的基本配置。

选择“机器到机器”应用类型

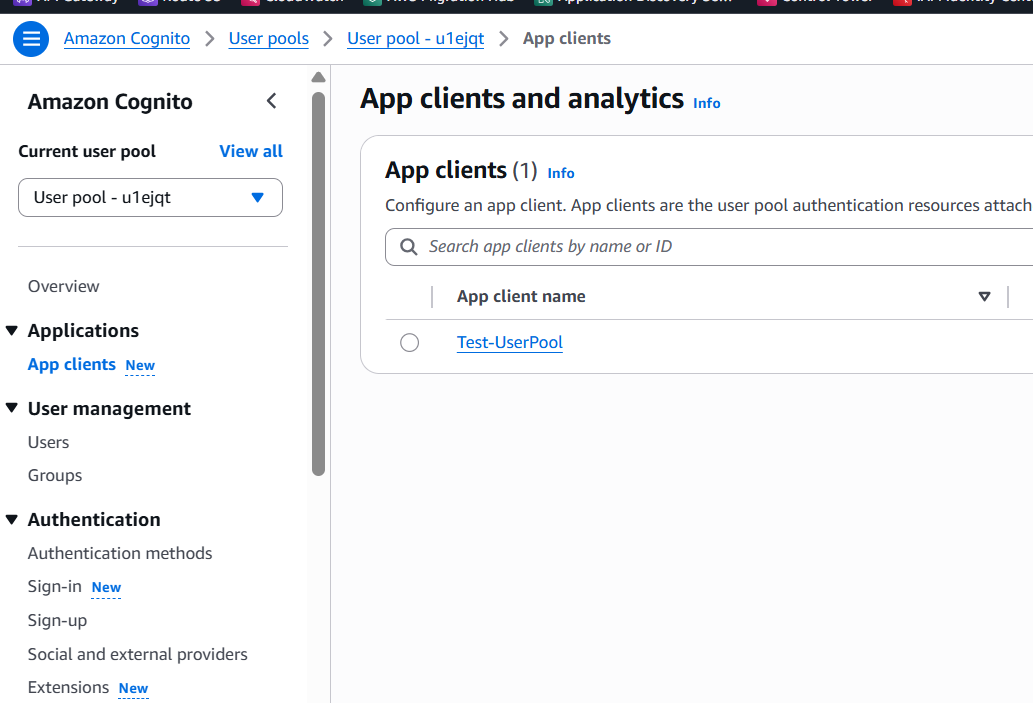

查看生成的客户端凭证

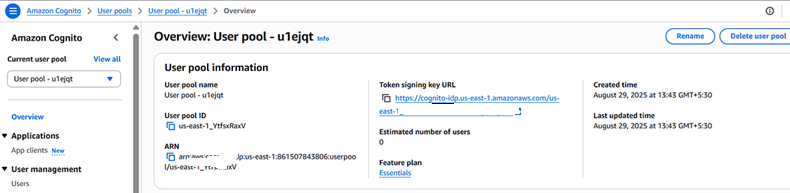

获取用于请求令牌的URL

4.2. 关键实施步骤

创建Cognito用户池 (User Pool):这是所有用户和应用客户端的目录。

定义资源服务器和自定义Scope:

- 在用户池中,创建一个“资源服务器”。例如,为“库存服务”创建一个资源服务器。

- 定义一个标识符(Identifier),如

com.mycompany.inventory。 - 定义自定义Scope,如

inventory:read(读取库存)和inventory:write(修改库存)。

创建应用客户端 (App Client):

- 在用户池中,创建一个新的应用客户端。

- 在应用类型中,选择**“机器到机器”**。

- 生成一个客户端密钥(Client Secret)。

- 在“授权类型”中,确保已启用**“客户端凭证 (Client credentials)”**。

- 在“自定义范围”中,将上一步创建的

inventory:read和inventory:write授权给此客户端。

客户端获取访问令牌:

- 客户端应用(如订单服务)通过后台HTTP请求,调用Cognito的

/oauth2/token端点。

# 使用curl命令模拟获取令牌的请求 curl --location --request POST 'https://<your-cognito-domain>.auth.<region>.amazoncognito.com/oauth2/token' \ --header 'Content-Type: application/x-www-form-urlencoded' \ --header 'Authorization: Basic <Base64Encoded_ClientId:ClientSecret>' \ --data-urlencode 'grant_type=client_credentials' \ --data-urlencode 'scope=com.mycompany.inventory/inventory:read'代码注释:

POST 'https://...': 请求的目标是Cognito的token端点URL。'Authorization: Basic <...>': 这是HTTP Basic认证。需要将客户端ID:客户端密钥这个字符串进行Base64编码后放到这里。'grant_type=client_credentials': 明确声明使用客户端凭证授权模式。'scope=...': 声明此次请求希望获得的权限范围。可以请求多个scope,用空格分隔。

- 客户端应用(如订单服务)通过后台HTTP请求,调用Cognito的

后端API验证令牌:

- 在API Gateway中,为需要保护的API路由配置一个Cognito用户池授权方 (Authorizer)。

- 该授权方会自动拦截请求头中的

Authorization字段(值为Bearer <Access_Token>),并完成以下操作:- 验证JWT的签名是否由您的Cognito用户池签发。

- 检查JWT是否已过期。

- (可选)检查JWT中的

scope是否包含了访问该API所必需的权限。

- 只有验证通过的请求,才会被转发到后端的Lambda或其他服务。

5. 对于认证、授权、限流等的综合考虑

一个完整的API安全方案,需要将认证、授权和限流三者结合起来。

认证 (Authentication):由Cognito负责。客户端凭借其合法的ID和密钥,证明“我是谁”,并换取令牌。API Gateway的Cognito授权方则负责验证令牌的真实性。

授权 (Authorization):在认证通过后,后端服务需要判断“你能做什么”。这通过检查访问令牌中的

scope声明来实现。例如,一个请求POST /inventory的API,其后端Lambda函数需要检查令牌中是否包含inventory:write这个scope。// 后端Lambda中的授权逻辑伪代码 exports.handler = async (event) => { // API Gateway Cognito授权方会将解码后的声明传递给Lambda const scopes = event.requestContext.authorizer.claims.scope.split(' '); const requiredScope = 'inventory:write'; if (!scopes.includes(requiredScope)) { // 如果令牌中不包含所需权限,则拒绝访问 return { statusCode: 403, body: 'Forbidden' }; } // 执行业务逻辑... return { statusCode: 200, body: 'Inventory updated.' }; };限流 (Rate Limiting):为了防止API被滥用,需要对客户端的调用频率进行限制。这可以通过 API Gateway 使用计划 (Usage Plans) 来实现。

- 在API Gateway中创建一个API密钥 (API Key)。

- 创建一个使用计划,在其中设置速率限制(如每秒10个请求)和突发限制。

- 将API密钥与使用计划关联。

- 关键一步:虽然Cognito负责认证,但我们可以将API密钥与特定的客户端关联起来。一种常见做法是,在Cognito中为不同的App Client设置不同的API Key,并在客户端调用API时,除了携带JWT,也一并传入API Key。API Gateway会根据API Key来执行相应的限流策略。

6. 企业生产落地的考虑

令牌缓存 (Token Caching):访问令牌通常有1小时的有效期。客户端应用不应该在每次调用API时都去请求一个新的令牌。正确的做法是在本地缓存获取到的令牌,直到它即将过期(或已过期)时,再去请求新的。这能显著降低对Cognito的请求压力和API调用的延迟。

密钥安全管理 (Secret Management):严禁将客户端密钥硬编码在代码中。应使用专门的密钥管理服务,如 AWS Secrets Manager 来存储和管理客户端密钥。应用在启动时,通过IAM角色从Secrets Manager中动态获取密钥。这还便于实现密钥的自动轮换。

监控与告警 (Monitoring & Alerting):

- 在CloudTrail中监控对Cognito

Token端点的调用,审计令牌的颁发情况。 - 在CloudWatch中,为API Gateway设置告警,例如当4xx(客户端错误,如401/403)错误率激增时,或当API延迟过高时,及时发出告警。

- 在CloudTrail中监控对Cognito

7. 专业问答 (FAQ)

Q1: 为什么不直接使用API Gateway的API密钥来进行认证,而要引入Cognito这么复杂的体系?

A: API密钥本质上是一个静态的、长期的凭证,它只解决了“认证”问题,且方式较为原始。引入Cognito的OAuth 2.0体系,能带来巨大优势:

- 动态令牌:访问令牌是短期的,即使泄露,风险也有限。

- 精细化授权:API密钥本身不包含权限信息,而Cognito的令牌可以携带

scope,实现精细的授权控制。 - 中央化管理:可以在Cognito统一管理所有客户端及其权限,而不是在API Gateway分散地管理API密钥。

- 解耦:后端服务只认令牌,不关心客户端是谁,实现了认证与业务逻辑的解耦。

Q2: 后端服务如何安全地验证收到的JWT访问令牌?

A: 如果使用API Gateway的Cognito授权方,这个过程是自动的。如果需要手动验证(如在非Lambda环境中),需要遵循JWT的标准验证流程:

- 从Cognito用户池的JWKS (JSON Web Key Set)端点获取公钥。

- 解码JWT,但不立即信任其内容。

- 使用获取的公钥验证JWT的签名。

- 检查JWT的

iss(颁发者)是否是您的Cognito用户池。 - 检查JWT的

exp(过期时间)确保令牌未过期。 - 检查

token_use声明是否为access。强烈建议使用成熟的JWT库来完成这些操作。

Q3: 这个方案的性能开销如何?会增加API调用的延迟吗?

A: 会有一定开销,但完全可控。

- 获取令牌:客户端获取令牌需要一次到Cognito的网络请求。但如上所述,通过令牌缓存,这个开销可以被分摊到一小时甚至更长,对绝大多数API调用的影响可以忽略不计。

- 验证令牌:API Gateway的Cognito授权方会对验证结果进行缓存。对于同一个令牌的后续请求,会直接使用缓存结果,延迟通常在几毫秒以内。只有在新令牌首次出现或缓存过期时,才会有一次到Cognito的完整验证,会增加几十毫秒的延迟。

8. 参考文档

- Amazon Cognito 开发者指南

- OAuth 2.0 客户端凭证授权官方规范 (RFC 6749, Section 4.4)

- API Gateway: 使用Cognito用户池控制对REST API的访问

- API Gateway: 配置使用计划和API密钥