使用GitHub Actions构建AWS Lambda函数的安全部署流水线

使用GitHub Actions构建AWS Lambda函数的安全部署流水线

详细代码示例可参考 GitHub 仓库

引言

随着Serverless架构的广泛采用,AWS Lambda已成为构建微服务和事件驱动型应用的首选方案。然而,随着Lambda函数数量的增长,手动部署和更新这些函数变得既耗时又容易出错。本文介绍如何利用GitHub Actions构建一个安全、自动化的部署流水线,通过OpenID Connect (OIDC)身份验证来增强部署过程的安全性。

为什么需要Lambda函数自动化部署

Serverless架构的普及

随着越来越多的企业采用Serverless函数计算方式构建应用系统,对自动化、安全和合规的部署方案需求日益增长:

函数数量激增:现代应用可能包含数十甚至上百个独立Lambda函数,手动管理变得不切实际。

频繁更新:微服务架构下,单个函数更新更加频繁,需要自动化流程支持快速迭代。

环境一致性:需要确保在开发、测试和生产环境中函数部署的一致性。

团队协作:多团队并行开发要求标准化的部署流程。

传统部署方法的局限性

传统的Lambda部署方法存在几个明显缺陷:

凭证管理风险:使用长期有效的访问密钥进行部署,增加了凭证泄露的风险。

手动操作错误:人工干预过程容易引入配置错误。

缺乏审计跟踪:难以追踪谁在何时进行了部署,不利于问题溯源。

部署延迟:手动流程导致从代码提交到生产环境的时间延长。

自动化部署的优势

通过GitHub Actions实现Lambda函数的自动化部署,可以带来以下优势:

提高效率:减少人工干预,加快部署周期,使开发团队专注于业务价值。

降低错误率:标准化部署流程,消除人为错误。

可重复性:确保每次部署过程一致且可重复。

及时反馈:部署问题能被及时发现并解决。

可追溯性:每次部署都与特定代码提交关联,便于审计和回溯。

为什么要将安全引入部署流程

安全挑战的增加

攻击面扩大:Serverless架构虽然简化了基础设施管理,但也引入了新的安全挑战。

身份和访问管理:确保只有授权系统和人员能部署更新至生产环境。

法规合规要求:各行业对云应用的合规要求日益严格,要求更安全的部署实践。

安全集成的优势

安全左移:将安全考量融入开发周期的早期阶段,而非事后补救。

自动化安全检查:在部署前自动进行代码扫描、依赖检查,提前发现漏洞。

最小权限原则:确保部署过程只使用所需的最小权限,降低安全风险。

安全审计:提供详细的部署记录,便于安全审计和合规验证。

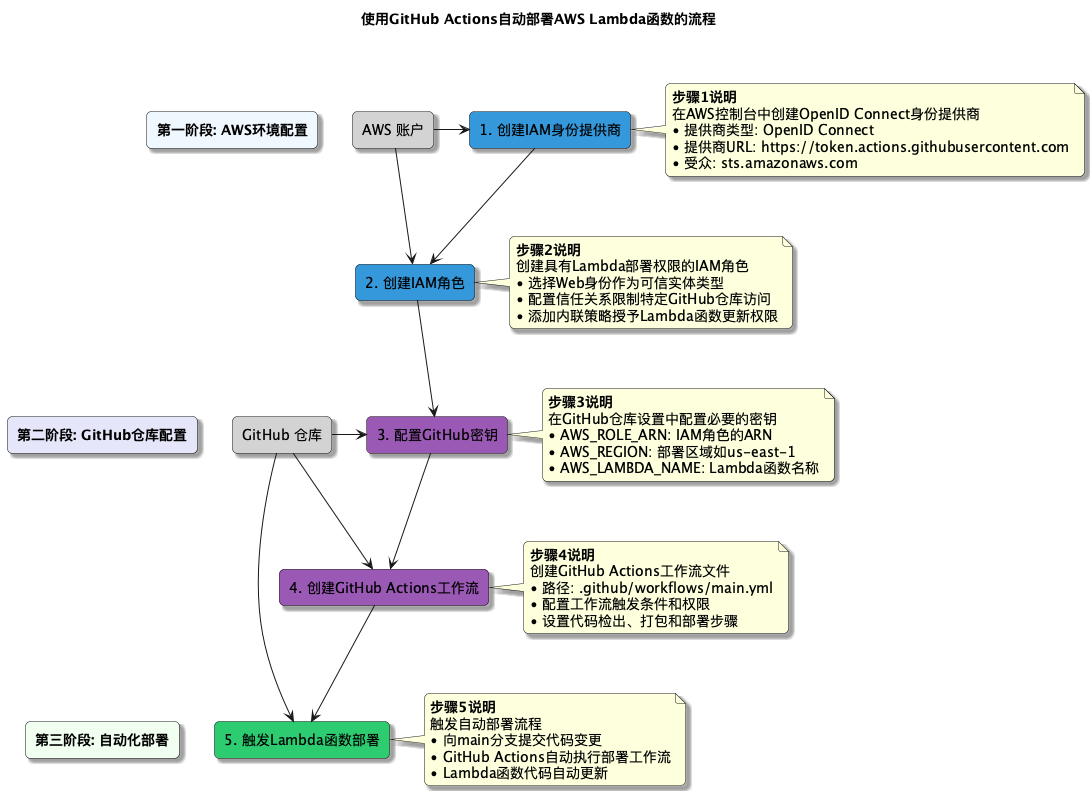

架构图

下面是使用GitHub Actions部署AWS Lambda函数的安全流水线架构:出于简化考虑,没有考虑流水线分支管理、CodeReview 等;可以自行根据需要添加即可

实现步骤

第一阶段:AWS环境配置

1. 创建IAM身份提供商

在AWS控制台中创建OpenID Connect身份提供商:

# 设置提供商参数

PROVIDER_URL="https://token.actions.githubusercontent.com"

AUDIENCE="sts.amazonaws.com"

2. 创建IAM角色

创建具有Lambda部署权限的IAM角色,添加一个更全面的内联策略,允许创建和管理Lambda函数:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"lambda:CreateFunction",

"lambda:UpdateFunctionCode",

"lambda:UpdateFunctionConfiguration",

"lambda:GetFunction",

"lambda:PublishVersion",

"lambda:CreateAlias",

"lambda:UpdateAlias",

"lambda:TagResource"

],

"Resource": "arn:aws:lambda:<region>:<account-id>:function:<function-name>"

},

{

"Effect": "Allow",

"Action": [

"iam:PassRole"

],

"Resource": "arn:aws:iam::<account-id>:role/lambda-execution-role",

"Condition": {

"StringEquals": {

"iam:PassedToService": "lambda.amazonaws.com"

}

}

}

]

}

这个策略包含了完整的Lambda函数部署和更新所需的权限,包括:

- 创建和更新函数

- 发布新版本

- 创建和更新别名

- 添加标签

- 传递执行角色给Lambda服务

第二阶段:GitHub仓库配置

3. 配置GitHub密钥

在GitHub仓库设置中配置必要的密钥:

AWS_ROLE_ARN: IAM角色的ARNAWS_REGION: 部署区域如us-east-1AWS_LAMBDA_NAME: Lambda函数名称

4. 创建GitHub Actions工作流

创建.github/workflows/main.yml文件:

name: 'Deploy AWS Lambda'

on:

push:

branches: ['main']

jobs:

deploy_lambda:

name: 'Deploy Lambda Function'

runs-on: ubuntu-latest

permissions:

id-token: write

contents: read

steps:

- name: 'Checkout Code'

uses: actions/checkout@v3

- name: 'Configure AWS Credentials'

uses: aws-actions/configure-aws-credentials@v3

with:

role-to-assume: ${{ secrets.AWS_ROLE_ARN }}

aws-region: ${{ secrets.AWS_REGION }}

- name: 'Security Scan'

uses: github/codeql-action/analyze@v2

with:

languages: javascript # 根据函数语言调整

- name: 'Add Deployment Metadata'

run: |

echo "GITHUB_SHA=${{ github.sha }}" >> deployment-metadata.txt

echo "GITHUB_ACTOR=${{ github.actor }}" >> deployment-metadata.txt

echo "GITHUB_RUN_ID=${{ github.run_id }}" >> deployment-metadata.txt

echo "DEPLOYMENT_TIME=$(date)" >> deployment-metadata.txt

- name: 'Install Zip'

run: sudo apt-get update && sudo apt-get install zip -y

- name: 'Package Lambda Function'

run: |

zip -r function.zip . \

-x ".git/*" \

-x "tests/*" \

-x "__pycache__/*"

- name: 'Check If Function Exists'

id: function_check

run: |

if aws lambda get-function --function-name ${{ secrets.AWS_LAMBDA_NAME }} --region ${{ secrets.AWS_REGION }} 2>&1 | grep -q "Function not found"; then

echo "exists=false" >> $GITHUB_OUTPUT

else

echo "exists=true" >> $GITHUB_OUTPUT

fi

- name: 'Create Function If Not Exists'

if: steps.function_check.outputs.exists == 'false'

run: |

aws lambda create-function \

--function-name ${{ secrets.AWS_LAMBDA_NAME }} \

--runtime nodejs14.x \

--handler index.handler \

--role ${{ secrets.LAMBDA_EXECUTION_ROLE_ARN }} \

--zip-file fileb://function.zip \

--description "Created from commit ${{ github.sha }} by ${{ github.actor }}" \

--region ${{ secrets.AWS_REGION }}

- name: 'Update Function Configuration'

if: steps.function_check.outputs.exists == 'true'

run: |

aws lambda update-function-configuration \

--function-name ${{ secrets.AWS_LAMBDA_NAME }} \

--description "Deployed from commit ${{ github.sha }} by ${{ github.actor }} on $(date)" \

--region ${{ secrets.AWS_REGION }}

- name: 'Deploy and Publish Version'

if: steps.function_check.outputs.exists == 'true'

run: |

VERSION=$(aws lambda update-function-code \

--function-name ${{ secrets.AWS_LAMBDA_NAME }} \

--zip-file fileb://function.zip \

--region ${{ secrets.AWS_REGION }} \

--publish \

--query 'Version' --output text)

echo "Published Lambda version: $VERSION from commit ${{ github.sha }}"

第三阶段:自动化部署

5. 触发Lambda函数部署

向main分支提交代码变更,GitHub Actions将自动执行以下步骤:

- 检出代码仓库

- 配置AWS凭证(使用OIDC临时令牌)

- 执行安全扫描

- 记录部署元数据

- 打包Lambda函数代码

- 检查函数是否存在

- 根据检查结果创建新函数或更新现有函数

- 更新函数配置并添加部署信息

- 部署更新并发布新版本

进阶安全增强措施

除了基本的OIDC认证外,流水线还可以集成更多安全措施:

代码质量和安全扫描

- name: 'Security Scan'

uses: github/codeql-action/analyze@v2

with:

languages: javascript, python # 根据函数语言调整

依赖项漏洞检查

- name: 'Check Dependencies'

uses: snyk/actions/node@master # 根据语言选择适当工具

with:

args: --severity-threshold=high

函数配置验证

- name: 'Validate Function Configuration'

run: |

aws lambda get-function-configuration \

--function-name ${{ secrets.AWS_LAMBDA_NAME }} \

--region ${{ secrets.AWS_REGION }} | \

jq -e '.MemorySize <= 512 and .Timeout <= 60'

部署前审批

jobs:

security_check:

# 安全检查步骤

deploy_approval:

needs: security_check

environment: production # 设置需要审批的环境

deploy_lambda:

needs: deploy_approval

# 部署步骤

增强部署可追溯性

为了确保每次部署都具有完整的可追溯性,可以在工作流中加入以下机制:

1. 记录部署元数据

记录每次部署的关键信息,包括提交ID、操作者和部署时间:

- name: 'Add Deployment Metadata'

run: |

echo "GITHUB_SHA=${{ github.sha }}" >> deployment-metadata.txt

echo "GITHUB_ACTOR=${{ github.actor }}" >> deployment-metadata.txt

echo "GITHUB_RUN_ID=${{ github.run_id }}" >> deployment-metadata.txt

echo "DEPLOYMENT_TIME=$(date)" >> deployment-metadata.txt

这些数据可以存储在S3存储桶或其他持久化存储中,便于后续审计。

2. Lambda函数版本控制

在部署时自动发布新版本,确保每次部署都有唯一的版本号,便于回滚和追踪:

- name: 'Deploy and Publish Version'

run: |

VERSION=$(aws lambda update-function-code \

--function-name ${{ secrets.AWS_LAMBDA_NAME }} \

--zip-file fileb://function.zip \

--region ${{ secrets.AWS_REGION }} \

--publish \

--query 'Version' --output text)

echo "Published Lambda version: $VERSION from commit ${{ github.sha }}"

发布版本后,可以在Lambda控制台中查看所有历史版本,并在需要时快速回滚。

3. 添加描述性部署信息

在Lambda函数配置中添加描述信息,直接关联到触发部署的Git提交:

- name: 'Update Function Configuration'

run: |

aws lambda update-function-configuration \

--function-name ${{ secrets.AWS_LAMBDA_NAME }} \

--description "Deployed from commit ${{ github.sha }} by ${{ github.actor }} on $(date)" \

--region ${{ secrets.AWS_REGION }}

这样,在AWS控制台中查看Lambda函数时,可以直接看到最后一次部署的提交ID和责任人,增强问责性和透明度。

结论

使用GitHub Actions结合OIDC认证构建AWS Lambda函数的安全部署流水线,不仅实现了部署的自动化,还通过多层安全机制保障了流程的安全性和合规性。这种方案特别适合企业级Serverless应用,可以有效平衡开发速度和安全需求,帮助团队更加专注于业务功能开发。

通过增强的可追溯性机制,每次部署都与特定的代码提交紧密关联,支持全面的审计和合规需求,同时为问题排查和版本控制提供了坚实基础。这对于金融、医疗和政府等高度监管的行业尤为重要。

随着Serverless架构的进一步普及,安全的自动化部署流程将成为不可或缺的一部分,本文介绍的方案为企业提供了一个实用且安全的解决方案。