AWS多账户策略与登陆区(Landing Zone)实践指南

AWS多账户策略与登陆区(Landing Zone)实践指南

摘要: 随着企业在AWS上业务的不断扩展,采用单一账户的模式会逐渐暴露其在安全、成本、运维和治理方面的局限性。本文旨在为计划或正在实施云战略的企业提供一套完整、清晰的AWS多账户策略指南。我们将深入探讨多账户架构的核心价值,展示一个经过验证的参考架构,提供从零开始或从单一账户迁移的实施步骤,并解答在采纳过程中遇到的常见问题。

1. 为什么要采用多账户策略?核心价值解析

将所有云资源都放在一个AWS账户中,就像把所有鸡蛋放在同一个篮子里。虽然初期简单,但随着规模扩大,风险和管理复杂度会急剧上升。采用多账户策略,是企业在云上走向成熟和规模化的必经之路,其核心价值体现在以下几个方面:

安全隔离与风险控制 (Security & Blast-Radius Reduction)

- 明确的安全边界: 每个账户都是一个天然的、强有力的安全边界。一个账户中的安全事件(如凭证泄露、资源错误配置)的影响将被严格限制在该账户内部,不会波及到其他账户的核心业务,特别是生产环境。

- 独立的合规环境: 对于有特殊合规性要求(如PCI-DSS, HIPAA)的业务,可以将其部署在专门的账户中,从而将复杂的合规审计范围缩小到最小,简化审计流程。

业务敏捷性与授权独立 (Business Agility & Delegation)

- 赋能业务团队: 可以为不同的业务单元、产品线或团队分配独立的AWS账户,使其拥有高度的自主权,能够快速进行技术实验和产品迭代,而不用担心影响到其他团队。

- 简化的访问控制: 相比在单一账户内使用复杂的IAM策略和资源标签来隔离权限,多账户模式可以更清晰地授权。例如,可以轻松地为开发团队授予其开发账户的完全访问权限,同时严格限制其对生产账户的任何访问。

成本可见性与精细化管理 (Cost Visibility & Management)

- 清晰的成本归属: 每个账户的账单都是独立的,这使得成本可以直接、清晰地归属到对应的业务单元、项目或环境(开发、测试、生产),极大地简化了成本分摊和预算管理。

- 独立的预算控制: 可以利用AWS Budgets为每个账户设置独立的预算和告警,有效防止意外的超支。

简化运营与扩展 (Simplified Operations & Scalability)

- 隔离服务配额与API限制: AWS的许多服务配额(Quotas)和API速率限制都是账户级别的。将不同环境或业务分散到不同账户,可以避免某个应用的突发流量或资源消耗耗尽整个公司的配额,从而影响到关键的生产业务。

- 环境清晰分离: 将开发、测试、生产等环境置于不同账户,是业界公认的最佳实践。这从根本上杜绝了在错误的环境中进行危险操作的可能性。

2. AWS多账户参考架构:构建企业级登陆区 (Landing Zone)

AWS官方将一个设计良好、可扩展的多账户环境称为“登陆区”(Landing Zone)。这是一个标准化的起点,为您的所有云上工作负载提供了一个安全、合规、运营高效的基础。以下是一个经过业界广泛验证的参考架构。

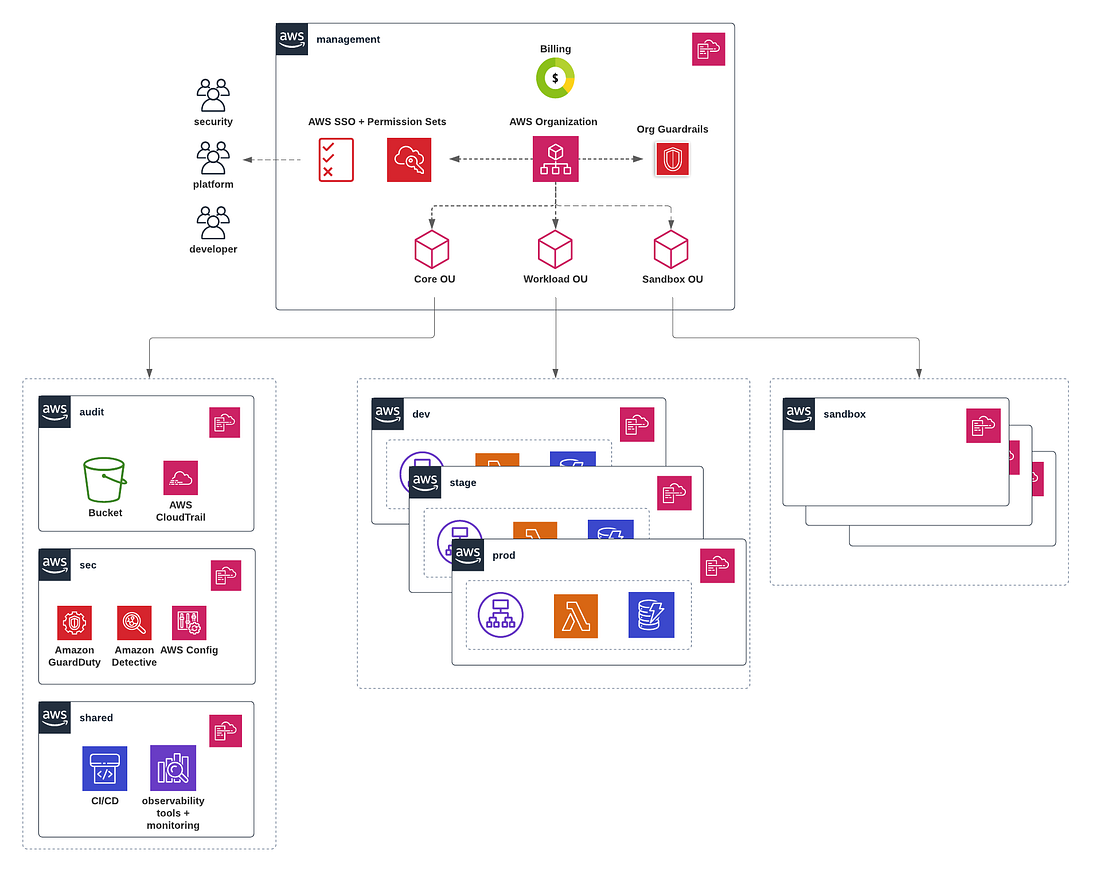

(注:上图展示了一个功能性的OU顶层设计。在实际操作中,Workloads OU内部可以根据企业的部门或产品线进一步划分为更精细的子OU,以实现更精准的成本归属和治理。)

核心组件解析:

AWS Organization: 这是实现多账户管理的核心服务。它将所有账户整合到一个统一的组织单元中,允许进行集中计费、策略控制和账户管理。

管理账户 (Management Account): 组织中的根账户,用于创建和管理整个Organization、处理账单、配置核心的身份管理(IAM Identity Center)和应用服务控制策略(SCPs)。此账户除核心管理任务外,不应部署任何业务工作负载。

组织单元 (Organizational Units - OUs): 用于对功能或安全需求相似的账户进行逻辑分组。服务控制策略(SCPs)可以直接应用在OU上,从而将治理策略继承给该OU下的所有账户。

- Security OU (安全OU): 存放核心的安全和审计类账户。

- 日志归档账户 (Log Archive Account): 作为所有成员账户中CloudTrail、AWS Config等日志的中央存储库。此账户的S3桶应配置为不可变(WORM模型),以满足审计要求。

- 安全审计账户 (Security Tooling/Audit Account): 作为安全服务的中央控制台,例如,配置为AWS GuardDuty、Security Hub、Inspector等服务的委任管理员账户。所有安全告警在此汇集,安全团队在此账户中进行集中的威胁检测和响应。

- Infrastructure OU (基础设施OU): 用于托管跨账户共享的基础设施服务。

- 网络账户 (Network Account): 部署AWS Transit Gateway、VPN连接、Direct Connect等,作为云上网络的枢纽,实现VPC之间的互联互通。

- 共享服务账户 (Shared Services Account): 部署共享的CI/CD平台(如Jenkins、GitLab)、监控系统(如Prometheus、Grafana)、内部DNS解析等。

- Workloads OU (工作负载OU): 存放实际的业务应用。通常会根据环境(Prod、Dev)或业务线进一步划分为子OU,以便应用不同的安全和成本策略。

- Sandbox OU (沙箱OU): 为开发者提供用于实验和学习的沙箱账户。这些账户通常有严格的预算限制和网络隔离,不允许访问任何公司内部数据。

- Security OU (安全OU): 存放核心的安全和审计类账户。

3. 如何以及何时采用多账户策略

3.1 采纳时机:何时应该考虑多账户?

- 初创阶段: 当公司只有一两个应用和一个小团队时,单一账户模式因其简单性是完全可以接受的。

- 成长阶段的触发点: 当出现以下一个或多个信号时,就应立即着手规划多账户策略:

- 团队扩张: 出现了多个独立的开发团队,需要隔离开发环境。

- 环境隔离需求: 需要严格分离开发、测试和生产环境,以确保生产环境的稳定性。

- 首个合规要求: 业务需要满足如PCI-DSS、ISO 27001等合规标准。

- 成本分摊困难: 无法清晰地将AWS账单对应到不同的产品线或成本中心。

- 出现安全事件: 经历了一次安全事件后,意识到需要更好的“爆炸半径”隔离。

核心建议:采纳多账户策略的最佳时机,通常比认为需要它的那一刻要早。越早规划和实施,迁移成本和复杂度就越低。

3.2 实施步骤:如何构建您的登陆区?

AWS强烈推荐使用 AWS Control Tower 服务来自动化地构建和治理一个安全的、符合最佳实践的多账户环境。

- 规划OU结构: 根据企业的组织架构、业务线和合规需求,规划出顶层的OU设计。

- 启动Control Tower: 在企业选定的管理账户中,启动AWS Control Tower的设置流程。它会自动创建核心的OU(Security, Sandbox)和基础账户(日志归档、安全审计),并部署一系列被称为“护栏”(Guardrails)的最佳实践安全策略(SCPs)。

- 配置身份中心: Control Tower会自动配置好 AWS IAM Identity Center (原AWS SSO)。企业应将身份提供商(如Azure AD, Okta)与其集成,为企业的员工提供跨所有AWS账户的单点登录体验。

- 创建或迁移账户:

- 对于新账户: 使用Control Tower的“账户工厂”(Account Factory)来创建新的成员账户。通过这种方式创建的账户会自动继承所有安全基线和治理策略。

- 对于现有账户: 如果企业已经有了一个正在运行的账户(例如,旧的“all-in-one”账户),可以先在新的管理账户中建立好Control Tower环境,然后将旧账户“邀请”加入到Organization中,并将其放置在合适的OU下。注意:邀请现有账户的过程需要仔细规划,特别是账单和成本历史数据的处理(详见Q&A)。

- 配置网络和共享服务: 在基础设施OU下创建网络账户和共享服务账户,并部署Transit Gateway等共享资源。

- 持续治理: 持续使用服务控制策略(SCPs)来强制执行安全和合规边界,例如,限制特定区域的使用、禁止删除CloudTrail日志等。

4. 专业问答 (Q&A)

Q1: AWS Control Tower 和我手动构建登陆区相比,有什么优缺点? A1:

- AWS Control Tower: 优点是自动化、标准化、符合最佳实践。它极大地降低了构建和治理多账户环境的复杂性,并提供了内置的“护栏”和“账户工厂”。缺点是灵活性相对较低,其创建的核心OU和账户结构是固定的,对于有高度定制化需求的企业可能有限制。

- 手动构建: 优点是灵活性最高,可以完全按照自己的需求设计任何结构。缺点是极其复杂,需要对AWS的十几个核心服务有深入的理解,实施周期长,且后续的维护和治理成本非常高。对于绝大多数企业,强烈推荐使用AWS Control Tower作为起点。

Q2: 我们已经在一个账户中运行了大量生产负载,迁移到多账户的最佳实践是什么? A2: 这是一个常见的挑战。最佳实践是“逐步迁移,而非一蹴而就”。

- 首先,按照上述步骤,在一个全新的AWS账户中建立企业的管理账户和Control Tower登陆区。

- 将企业现有的、承载生产负载的账户,作为第一个成员账户邀请加入到Organization中,并将其放置在“Workloads/Prod” OU下。这样,企业可以立即开始对其应用SCPs等治理策略。

- 对于所有新的项目和应用,都在Control Tower的账户工厂中创建全新的、干净的账户进行部署。

- 对于旧账户中的现有应用,根据其生命周期和重要性,制定长期的迁移计划。例如,在下一次大的版本重构时,将其迁移到新的专用账户中。直接在账户间“移动”资源通常是不可能的,需要重新部署。

Q3: 服务控制策略(SCPs)和IAM策略有什么区别?

A3: 这是一个核心概念。IAM策略是“允许”策略,它定义了一个身份(用户、角色)可以做什么。它不能显式拒绝。而SCP是“护栏”策略,它定义了一个账户或OU内的身份最大权限边界。SCP本身不授予任何权限,它只用于限制。即使一个用户拥有AdministratorAccess(即*:*)的IAM策略,如果其所在的账户被一个SCP限制不能使用iam:DeleteRole,那么该用户也无法删除角色。简单来说:一个操作必须同时被IAM策略和SCP策略所允许,才能成功执行。

Q4: 如何在多账户环境中管理共享资源,例如VPC和CI/CD工具? A4: 这正是“基础设施OU”和“共享服务账户”的用途。通用的做法是:

- 共享网络: 在网络账户中创建一个中心化的Transit Gateway。每个成员账户的VPC通过VPC Attachment连接到这个Transit Gateway上,从而实现互联互通。路由和网络ACL由网络团队集中管理。

- 共享CI/CD: 在共享服务账户中部署Jenkins Master或GitLab实例。在每个成员账户中,部署相应的CI/CD执行器(Agent/Runner),并通过跨账户IAM角色授权中央的CI/CD平台在成员账户中部署应用。

5. 参考文档

- AWS Well-Architected Framework - Security Pillar

- Organizing Your AWS Environment Using Multiple Accounts (Whitepaper)

- AWS Control Tower User Guide

- AWS IAM Identity Center (successor to AWS Single Sign-On) User Guide

- Service Control Policies (SCPs) ers/latest/organizing-your-aws-environment/organizing-your-aws-environment.html)

- AWS Control Tower User Guide

- AWS IAM Identity Center (successor to AWS Single Sign-On) User Guide

- Service Control Policies (SCPs)