AWS大规模可扩展网络访问控制实践指南

AWS大规模可扩展网络访问控制实践指南

摘要

随着企业在AWS上的业务规模不断扩大,跨越多账号的数据存储和处理变得日益普遍。在这种背景下,如何实施一套统一且可扩展的访问控制策略,确保企业敏感数据只能从可信的网络环境(如企业内部网络或特定的VPC)访问,成为了数据安全和合规治理的核心挑战。本文档旨在介绍一种利用AWS新推出的IAM全局条件键,构建可扩展“数据边界”(Data Perimeter)的最佳实践,以有效防止来自非预期网络的访问,并显著降低大规模环境下的策略管理开销。

1. 企业真实应用场景介绍

在现代企业中,数据是核心资产。构建一个安全、合规的数据环境是所有技术决策的基石。以下是几个典型的、必须对网络来源进行严格访问控制的真实场景:

数据防泄露 (Data Exfiltration Prevention):企业的核心数据(如客户信息、财务报表、知识产权代码)通常存储在Amazon S3等服务中。必须确保只有内部授权员工或应用,通过公司内部网络或指定的VPC才能访问这些数据。这可以有效防止员工在外部网络(如咖啡馆、家庭网络)意外或恶意地将数据下载到不受控的设备上。

满足安全与合规要求:众多行业法规(如金融行业的PCI-DSS、医疗行业的HIPAA、全球性的GDPR)都对敏感数据的处理和访问有严格规定。这些法规通常要求数据访问必须发生在受控的网络边界内。实施基于网络来源的访问控制,是满足这些合规性审计的关键一环。

保护内部服务接口:企业内部的微服务或后台应用,其API接口不应对公网开放。通过网络控制,可以确保这些服务只能被位于企业私有网络(VPC)内的其他服务调用,从而极大地减少攻击面。

统一管理数据分析环境:在一个大型企业中,通常有多个业务团队(如数据科学、商业智能、机器学习)需要访问集中的数据湖(通常在S3上)。企业需要确保这些不同团队的访问都来自其各自工作环境的VPC,而不是任意来源,以便进行统一的审计和管理。

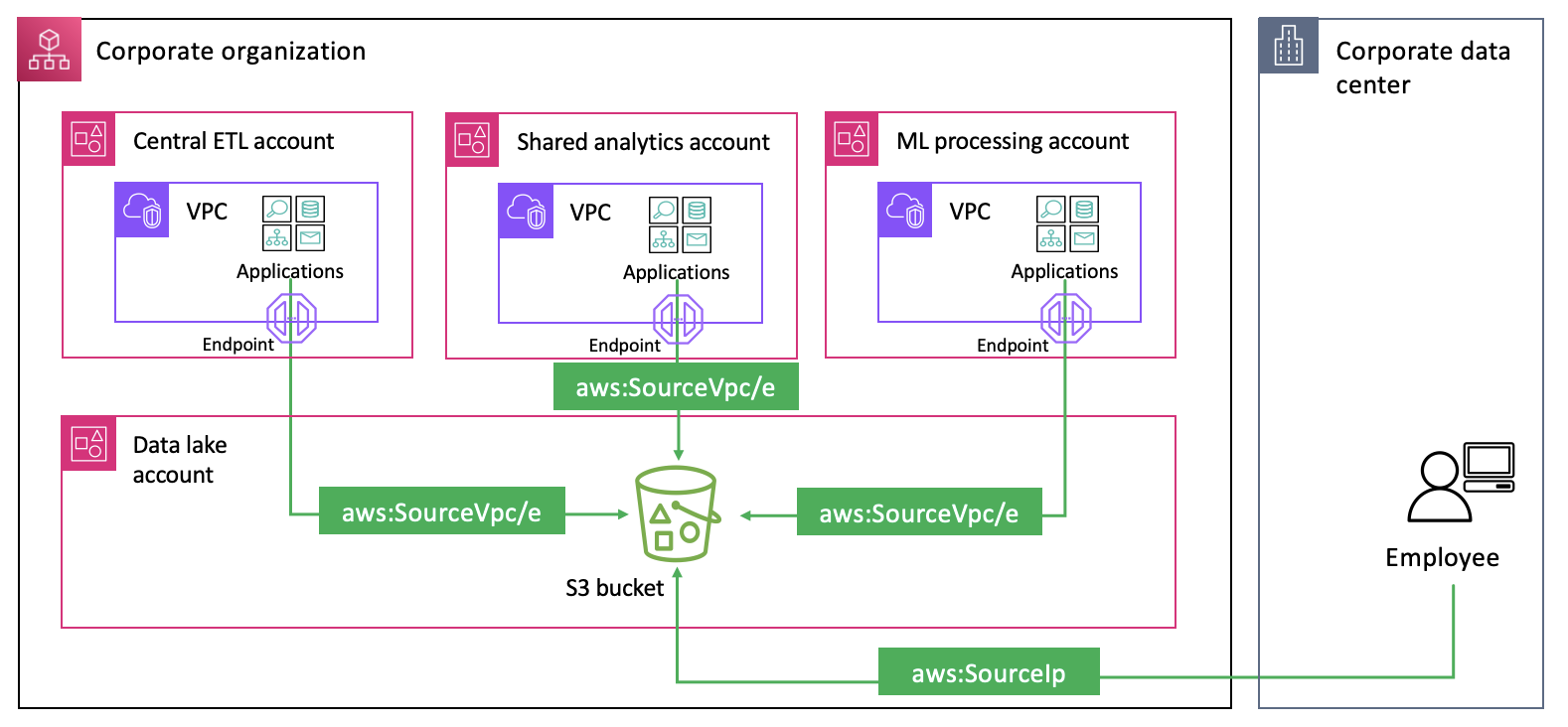

架构图:待解决的访问控制挑战

下图展示了一个典型的复杂访问场景:多个业务应用的VPC、数据分析师的VPC以及来自企业内网的用户都需要访问一个中心化的S3数据湖。同时,必须阻止来自互联网的直接访问。

2. 技术挑战与技术解决方案

2.1. 传统方案的技术挑战

在过去,为了实现上述控制,管理员主要依赖IAM策略中的 aws:SourceIp、aws:SourceVpc 和 aws:SourceVpce 这几个条件键。

aws:SourceIp:用于限制来自企业公网IP的访问,方案成熟但不够灵活。aws:SourceVpc/aws:SourceVpce:用于限制只能从指定的VPC或VPC终端节点(VPC Endpoint)访问。

核心挑战在于可扩展性:随着企业账号和VPC数量的爆炸式增长,使用 aws:SourceVpc 或 aws:SourceVpce 会导致IAM策略变得异常臃肿和难以维护。管理员必须在策略中手动枚举所有合法VPC或VPCe的ID列表。每当有新的VPC被创建或销毁,都必须更新这个列表,这不仅带来了巨大的运维负担,也极易因疏忽导致配置错误,从而引发安全风险。

2.2. 可扩展的技术解决方案

为了解决这一挑战,AWS引入了三个全新的、基于AWS Organizations组织架构的IAM全局条件键。这些键允许策略根据请求来源的VPC所属的AWS账户、组织单元(OU)或整个组织来进行判断,而无需关心具体的VPC ID。

aws:VpceAccount:判断请求是否来自特定AWS账户所拥有的VPC终端节点。aws:VpceOrgPaths:判断请求是否来自特定OU下的AWS账户所拥有的VPC终端节点。aws:VpceOrgID:判断请求是否来自整个组织内的任何一个AWS账户所拥有的VPC终端节点。

通过使用这些新键,管理员可以制定出简洁、稳定且极易审计的策略,实现真正可扩展的数据边界。

3. 关键实施步骤及代码

以下是通过三个真实用例,展示如何应用这些新的条件键来实施访问控制。

用例1:仅允许特定数据处理账户访问S3数据湖

场景:数据湖所有者希望严格控制数据访问权限,只允许指定的几个数据处理账户(如ETL账户、分析账户、机器学习账户)从它们自己的VPC中访问数据。

解决方案:在S3桶策略中使用 aws:VpceAccount 条件键。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "AllowDataProcessingAccounts",

"Effect": "Allow",

"Principal": {

"AWS": [

"arn:aws:iam::<Central-ETL-account-ID>:role/<ETLRoleName>",

"arn:aws:iam::<Shared-analytics-account-ID>:role/<AnalyticsRoleName>",

"arn:aws:iam::<ML-processing-account-ID>:role/<MLRoleName>"

]

},

"Action": [

"s3:GetObject",

"s3:ListBucket"

],

"Resource": [

"arn:aws:s3:::<Datalake-S3-bucket-name>",

"arn:aws:s3:::<Datalake-S3-bucket-name>/*"

],

"Condition": {

// 核心控制条件

"StringEquals": {

// `aws:VpceAccount` 检查请求是否来自属于指定AWS账户列表的VPC终端节点

"aws:VpceAccount": [

"<Central-ETL-account-ID>",

"<Shared-analytics-account-ID>",

"<ML-processing-account-ID>"

]

}

}

}

]

}

注释:该策略允许Principal中列出的特定角色访问S3桶,但前提条件是,他们的请求必须通过一个VPC终端节点发出,并且该终端节点必须属于aws:VpceAccount中列出的三个AWS账户之一。这极大地简化了策略,无需再维护一个冗长的VPC ID列表。

用例2:强制所有对S3的访问都必须来自组织内部网络

场景:中央安全团队需要实施一项全局性的强制策略(Guardrail),确保公司内所有S3桶都不能从组织外部的网络访问,以防止数据泄露。

解决方案:在AWS Organizations的根(Root)或核心OU上附加一个服务控制策略(SCP),使用 aws:VpceOrgID。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "RestrictAccessToOrgNetworks",

"Effect": "Deny",

"Principal": "*",

"Action": "s3:*",

"Resource": "*",

"Condition": {

// 条件1: 如果请求来源IP不是企业内网IP,则进入下一条判断

"NotIpAddressIfExists": {

"aws:SourceIp": "<My-corporate-CIDR>"

},

// 条件2: 如果请求不是来自组织内的VPCe,并且主体没有被标记为例外,则拒绝

"StringNotEqualsIfExists": {

// `aws:VpceOrgID` 检查请求来源的VPCe是否属于本组织

"aws:VpceOrgID": "<My-corporate-org-ID>",

// `aws:PrincipalTag` 提供了一个例外机制,允许给特定IAM Principal打上标签以豁免此策略

"aws:PrincipalTag/network-perimeter-exception": "true"

},

// 条件3: 忽略AWS服务自身的访问(例如CloudFormation代表您操作)

"BoolIfExists": {

"aws:PrincipalIsAWSService": "false",

"aws:ViaAWSService": "false"

}

}

}

]

}

注释:这是一个Deny策略,威力强大。它拒绝所有对S3的操作,除非请求满足以下任一条件:

- 来自企业内网IP (

aws:SourceIp)。 - 来自组织内任一账户的VPC终端节点 (

aws:VpceOrgID)。 - 请求的主体(用户或角色)带有一个值为

true的network-perimeter-exception标签。 - 请求是AWS服务自身发起的。

用例3:限制资源的访问必须来自其所属的OU内部

场景:企业希望实现更严格的内部分区隔离,例如,“生产OU”内的资源只能由“生产OU”内的网络访问,“开发OU”的资源只能由“开发OU”内的网络访问。

解决方案:在每个需要隔离的OU上,附加一个使用 aws:VpceOrgPaths 的SCP。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "RestrictAccessToOUVPCs",

"Effect": "Deny",

"Principal": "*",

"Action": [

"s3:*",

"kms:*"

],

"Resource": "*",

"Condition": {

// 条件1: 同样,先放行企业内网IP

"NotIpAddressIfExists": {

"aws:SourceIp": "<My-corporate-CIDR>"

},

// 条件2: 检查请求来源的VPCe是否位于本OU或其子OU的路径下

"ForAllValues:StringNotLikeIfExists": {

"aws:VpceOrgPaths": "<My-corporate-org-path>/*"

},

// 条件3: 同样,提供标签作为例外机制

"StringNotEqualsIfExists": {

"aws:PrincipalTag/network-perimeter-exception": "true"

},

// 条件4: 同样,放行AWS服务自身

"BoolIfExists": {

"aws:PrincipalIsAWSService": "false",

"aws:ViaAWSService": "false"

}

}

}

]

}

注释:此策略与用例2类似,但使用了aws:VpceOrgPaths,它匹配请求来源VPCe所属的OU路径。将此策略附加到特定的OU上(例如,ou-production-xxxx),就可以确保只有来自该OU内部VPC的请求才能访问该OU下的S3和KMS资源,实现了更精细的隔离。

4. 专业问答 (FAQ)

Q1: 服务控制策略 (SCP) 和 IAM 策略有什么核心区别?我应该在何时使用哪一个?

A: 这是一个基础且关键的问题。它们的区别在于作用范围和目的:

- IAM 策略 (Identity and Access Management Policy):是授权策略,它附加到身份(用户、用户组、角色)或资源上,明确“允许”什么操作。IAM策略是“白名单”逻辑,它本身不产生拒绝,除非明确写有

Deny。它的作用是授予权限。 - 服务控制策略 (Service Control Policy, SCP):是护栏策略,它附加到AWS Organization的组织、OU或账户上,定义了该范围内所有IAM主体能够拥有的最大权限边界。SCP是“黑名单”或“白名单”护栏,它本身不授予任何权限,只负责限制。如果SCP中没有允许某个操作(例如

s3:*),那么即使IAM策略中明确Allow了该操作,最终也会被拒绝。 - 何时使用:

- 使用IAM策略进行日常的、精细化的权限授予。

- 使用SCP作为企业级的、强制性的安全护栏,由中央安全团队制定,用于确保所有账户都不能逾越某个安全底线(例如,禁止删除日志、禁止离开组织、或如此文所述的网络边界控制)。

Q2: 这些新的条件键 (aws:VpceOrgID等) 是否支持所有的AWS服务?

A: 不支持。这是实施前必须注意的关键点。在本文编写时,并非所有AWS服务都支持这些新的、基于组织的VPCe条件键。您必须查阅最新的AWS官方文档来确认您希望控制的目标服务是否在支持列表中。如果一个服务不支持这些键,但您仍需对其进行网络来源控制,您将不得不回退到使用传统的 aws:SourceVpc 和 aws:SourceVpce 条件键,并接受因此带来的管理开销。

Q3: 我该如何处理需要访问我司资源的第三方合作伙伴?他们的网络显然不在我的AWS组织内。

A: 这是一个非常典型的真实场景。解决方案通常是为合作伙伴创建一个受严格限制的专用入口。

- 创建专用IAM角色:为合作伙伴创建一个专用的IAM角色,该角色的权限被严格限制在最小必要范围(Least Privilege)。

- 使用标签作为例外:如用例2和3的策略所示,利用

aws:PrincipalTag作为例外机制。您可以为这个专用的IAM角色打上一个特殊的标签(如network-perimeter-exception: true),并在您的SCP策略中,通过StringNotEqualsIfExists条件来豁免带有此标签的主体。 - 强身份验证:确保该角色配置了外部ID(External ID)和MFA等多因素认证,以增强安全性。

- 监控与审计:对该角色的所有活动进行严密的监控和审计。

Q4: 在SCP中使用Deny效果看起来风险很高,如何在不影响生产的前提下安全地推广这类策略?

A: 直接在生产环境部署Deny策略确实风险极高。最佳实践是分阶段、渐进式地推广:

- 审计阶段 (Audit Phase):初期不要直接部署

Deny策略。先部署一个只包含监控功能的版本,例如,使用CloudTrail和CloudWatch Metrics来追踪哪些访问会“违反”您将要部署的策略。您可以创建一个CloudWatch告警,当发现有来自组织外部的访问时进行通知。这个阶段的目标是发现所有合法的例外情况。 - 小范围测试 (Pilot Phase):在一个独立的、非生产环境的OU中,首先部署

Deny策略,并让相关团队进行充分测试,确保业务不受影响。 - 分阶段推广 (Staged Rollout):从非核心业务的OU开始,逐步将策略推广到更多的OU,每个阶段都留出足够的观察期。

- 沟通与文档:在推广的每个阶段,都与受影响的团队进行充分沟通,让他们了解新的“护栏”以及在需要时如何申请例外(如打标签)。

5.参考文档

- AWS官方博客:建立AWS上的数据边界

- AWS IAM文档:全局条件上下文键

- AWS Organizations文档:服务控制策略(SCPs)