云函数安全最佳实践指南

云函数安全最佳实践指南

1. 引言

1.1 Serverless 架构的兴起

随着云计算的广泛应用,Serverless(无服务器架构)已成为现代应用开发的重要范式。以云函数(如 AWS Lambda, Azure Functions, Google Cloud Functions 等)为核心的 Serverless 计算模型,允许开发者专注于业务逻辑本身,而将服务器的配置、运维、扩缩容等工作交由云平台自动管理。其事件驱动、按需计费的特性,使其在微服务、实时数据处理、自动化运维等场景中备受青睐。

1.2 新的攻击面与挑战

然而,云函数的弹性、短暂、权限配置灵活等特点,在带来便利的同时,也为攻击者提供了新的攻击入口和利用方式。传统的边界安全模型在云函数这种分布式、事件驱动的架构下面临挑战。因此,理解云函数的特有风险,并建立一套完善的安全最佳实践,对于保障 Serverless 应用的整体安全至关重要。

本文档旨在系统性地梳理云函数的核心安全风险,并提供一套覆盖从开发到运营全生命周期的安全最佳实践指南。

2. 云函数核心风险与攻击面分析

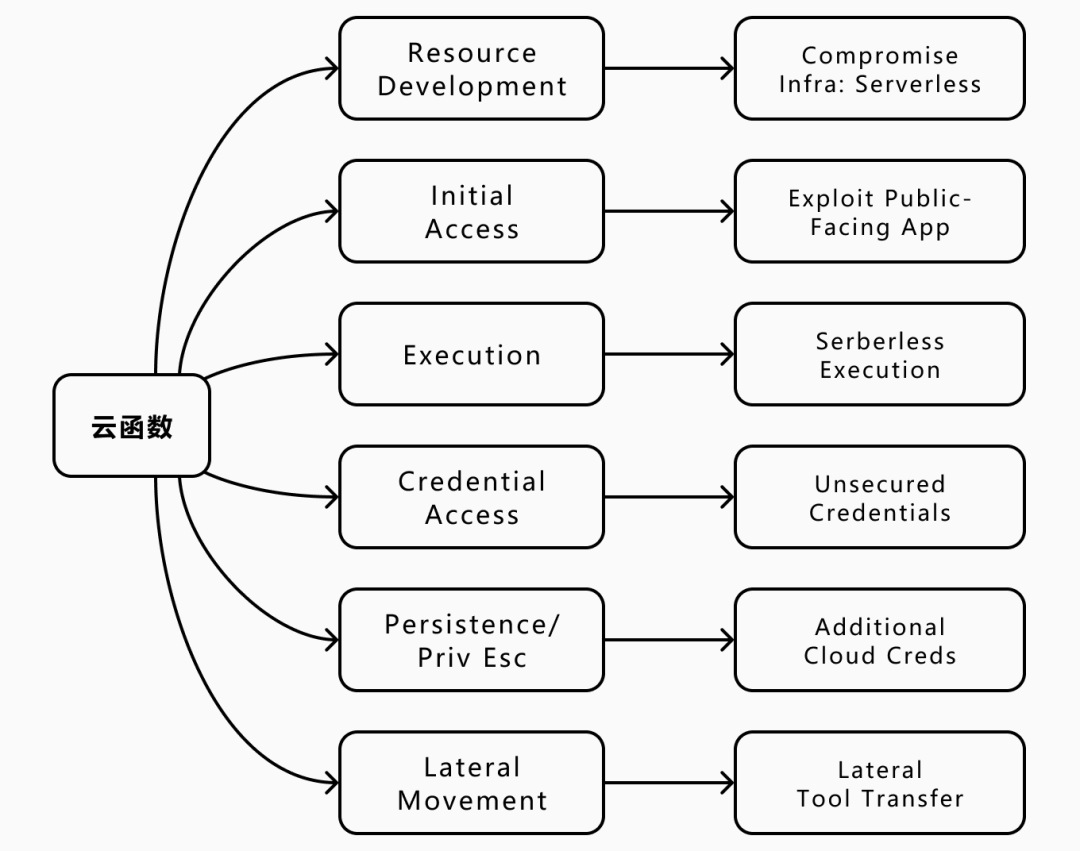

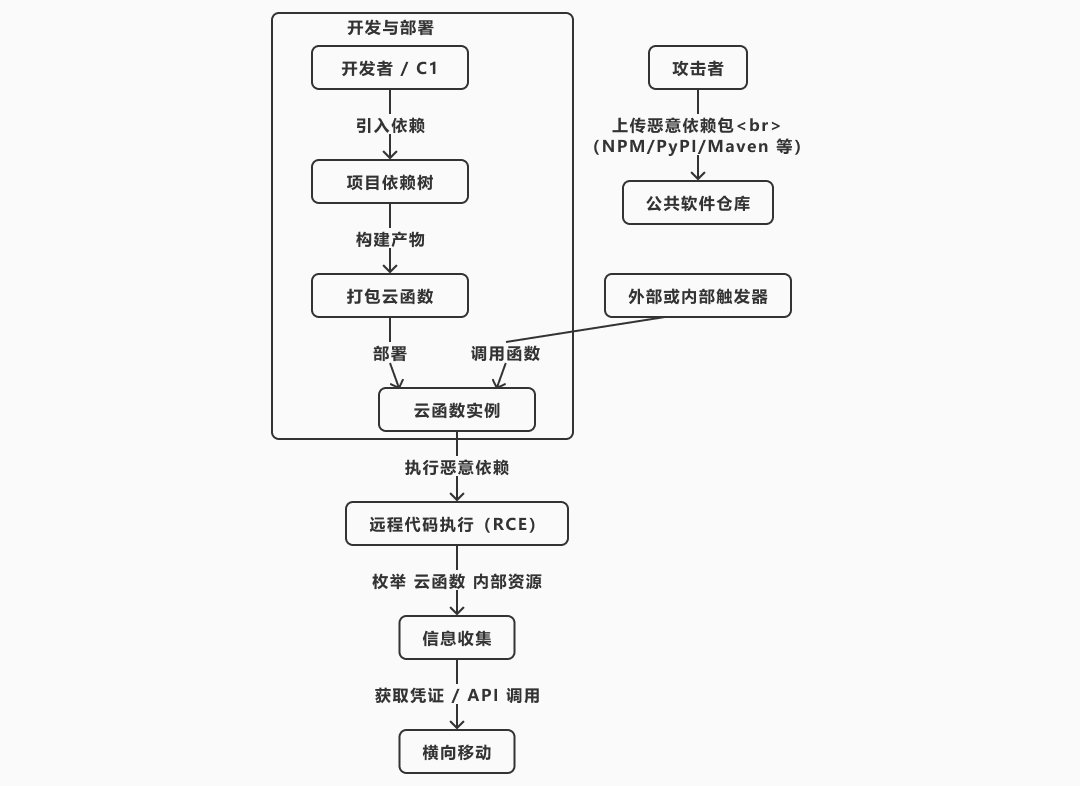

攻击者可以利用云函数的特性,在攻击生命周期的多个阶段(如资源开发、初始访问、执行、持久化、横向移动等)找到可乘之机。理解这些攻击手法是构建有效防御的前提。

2.1 风险一:滥用作为攻击基础设施

攻击者可以将云函数作为其攻击网络中的一个“跳板”或“代理”,以隐藏其真实来源,并规避传统的安全检测。

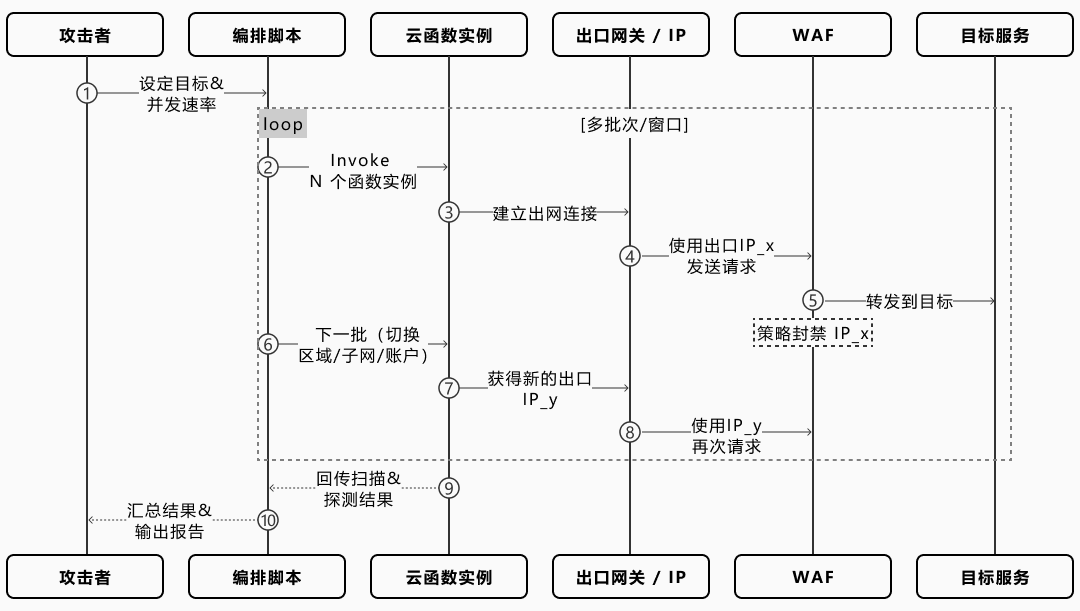

- 出口代理与IP跳板: 攻击者利用云函数分布在全球各地的、动态变化的出口IP地址作为代理,对目标进行扫描或攻击。由于出口IP频繁变动,基于IP的封禁策略(如WAF的IP黑名单)很难奏效。

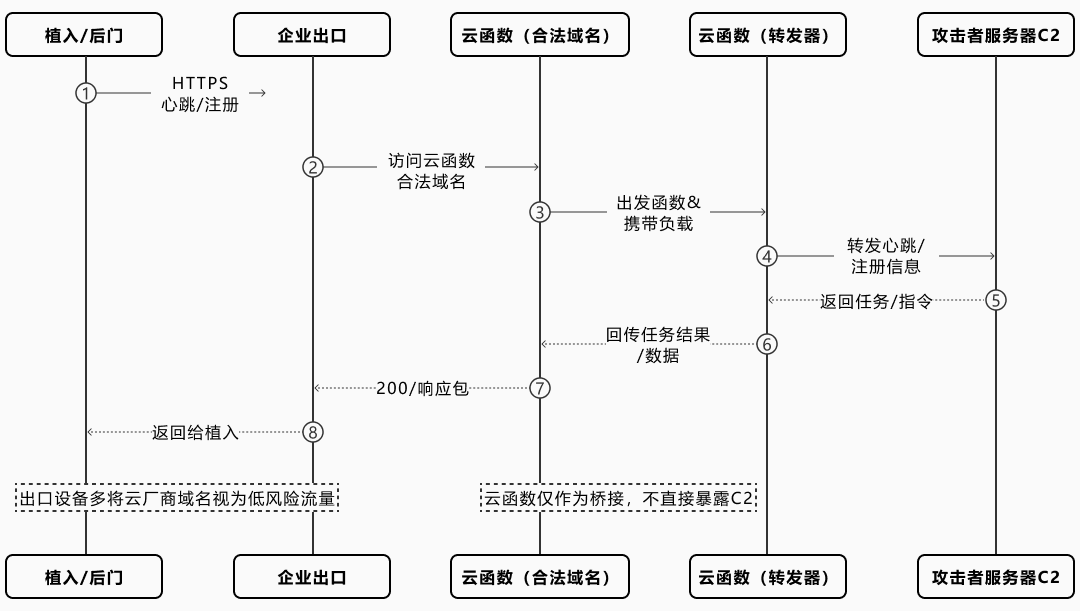

- C2服务器(命令与控制)流量转发: 攻击者利用云函数作为C2服务器的流量转发工具。受感染的主机向云服务商的合法域名发起请求,流量在云函数内部被转发到攻击者实际的服务器。这种方式可以有效绕过基于域名黑名单的流量检测设备。

2.2 风险二:凭证泄露与横向移动

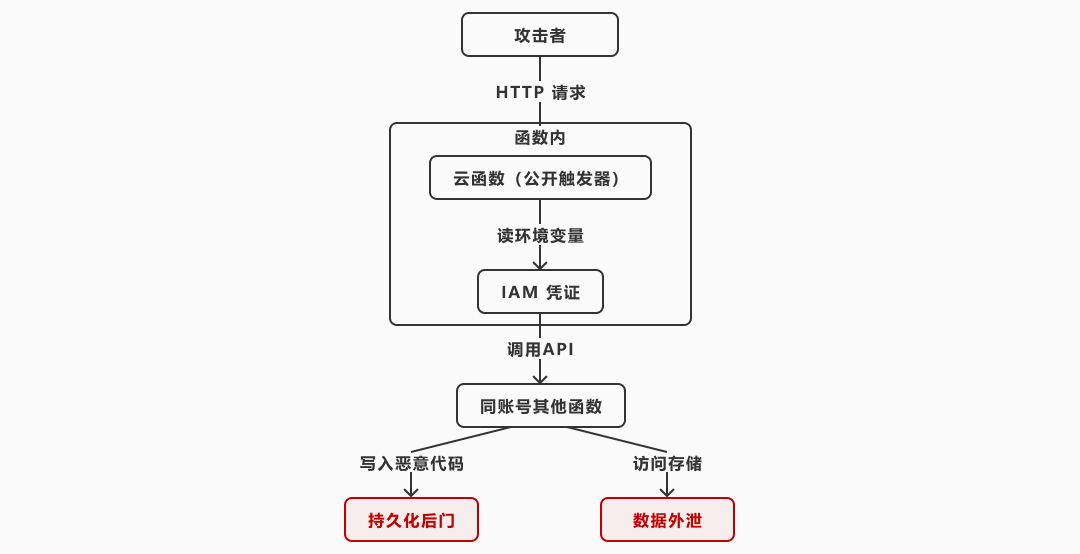

错误的配置或代码漏洞可能导致云函数的执行凭证泄露,为攻击者打开进入企业内网的大门。

- 函数配置不当: 例如,一个被授权访问内部数据库的云函数,如果其触发器(如API网关)被错误地配置为公网可匿名访问,攻击者就可能通过调用该函数来间接触达内网资源,甚至获取其执行角色的临时凭证。

- 供应链投毒: 如果云函数所依赖的第三方库或镜像被植入恶意代码(即供应链攻击),那么当函数被触发执行时,恶意代码也会被执行。这些代码可能窃取函数的环境变量、临时凭证,并以此为据点对VPC内的其他服务进行横向渗透。

2.3 风险三:持久化后门

攻击者可以利用云函数执行环境的复用机制,植入长期驻留的后门,以实现对业务数据的持续窃取。

- 运行时环境篡改: 在一些案例中,攻击者在获得函数的远程代码执行(RCE)漏洞后,利用云函数执行环境(Execution Environment)在短时间内会被复用的特性,篡改函数运行时(Runtime)的引导程序(如

/var/runtime/bootstrap)。通过在引导程序中植入恶意代码,攻击者可以在后续每一次函数被正常调用时,都悄无声息地拦截和窃取事件数据,形成难以检测的持久化后门。

3. 云函数安全最佳实践

针对上述风险,我们需要在云函数的整个生命周期中实施纵深防御策略。

3.1 身份与访问管理 (IAM)

- 遵循最小权限原则: 为每一个云函数创建并分配一个独立的、精细化的IAM角色(Execution Role)。该角色应仅包含函数执行其任务所必需的最小权限集。例如,一个处理图片缩放的函数,其角色只应有从指定的S3存储桶读取和写入图片的权限,而不应包含任何数据库或消息队列的权限。

- 分离触发器与执行权限: 明确区分谁(或什么服务)可以“调用”函数,和函数本身“能做什么”。严格配置API网关、对象存储等触发器的调用权限,避免未经授权的触发。

- 定期审计权限: 定期审查所有云函数的IAM角色,移除不再需要的权限,确保最小权限原则得以持续执行。

3.2 代码与依赖项安全

- 管理敏感信息: 严禁在代码或环境变量中硬编码任何形式的凭证(如数据库密码、API密钥)。应使用专门的密钥管理服务(如 AWS Secrets Manager, Azure Key Vault, HashiCorp Vault)来存储和动态获取这些敏感信息。

- 依赖项漏洞扫描: 在CI/CD流水线中集成自动化工具(如 Snyk, Trivy, Dependabot),对项目依赖的第三方库进行持续的漏洞扫描,防止供应链攻击。

- 代码签名与完整性校验: 启用云平台提供的代码签名功能(如 AWS Signer)。这可以确保只有受信任且未被篡改的代码包才能被部署为云函数。在函数启动时,可增加对自身代码包的哈希值校验,作为一道额外的完整性检查。

- 代码静态分析 (SAST): 在CI/CD流程中集成SAST工具,在代码提交阶段就发现潜在的安全漏洞,如注入风险、不安全的函数调用等。

3.3 网络与运行时安全

- 网络访问控制: 如果函数不需要访问公网,应将其配置在私有VPC内,并且不分配公网IP。对于需要访问其他云服务或本地资源的函数,通过配置精细化的安全组(Security Group)和网络ACL(NACLs),严格限制其出站和入站流量。

- API网关安全: 对于通过API网关触发的函数,务必在API网关层面配置强大的安全策略,包括:

- 认证与授权: 使用IAM、Cognito或自定义授权方(Custom Authorizer)来保护API端点。

- WAF防护: 启用Web应用防火墙,抵御常见的Web攻击(如SQL注入、XSS)。

- 流量控制: 配置请求速率限制(Rate Limiting)和配额(Quotas),防止拒绝服务(DoS)攻击。

- 严格的输入校验: 永远不要信任来自事件源的任何数据。在函数代码的入口处,对输入的事件数据进行严格的格式、类型和内容校验,防止因恶意输入导致的注入攻击或逻辑错误。

- 实施出口流量控制 (Implement Egress Traffic Control): 这是一种高级“零信任”策略,用于阻止被攻陷的函数与外部恶意服务器(如C2)通信。

- 核心原则: 默认禁止所有出站流量,仅允许函数访问预定义的、必要的服务地址(白名单)。

- 实施步骤:

- 置于VPC: 将函数部署在VPC的私有子网中。

- 统一出口: 通过NAT网关路由所有出站流量。

- 应用策略: 在统一出口处,使用 DNS防火墙 (如 AWS Route 53 Resolver DNS Firewall) 或 网络防火墙 (如 AWS Network Firewall) 来强制执行域名/IP白名单策略,阻断一切非必要的外联访问。

3.4 日志与监控

- 启用全面的审计日志: 开启并集中存储云平台的审计日志服务(如 AWS CloudTrail, Azure Monitor)。这些日志记录了所有对云函数及其相关资源(如IAM角色、触发器)的管理操作,是事后追溯和排查问题的关键依据。

- 记录函数执行日志: 确保函数将关键的执行信息(如处理的事件ID、关键决策点、错误信息等)以结构化的格式(如JSON)输出到日志服务(如 AWS CloudWatch Logs)。

- 建立实时监控与告警: 基于日志和性能指标,建立自动化的监控告警系统。应重点关注以下异常行为:

- 函数执行时间或内存使用量突然飙升。

- 函数出现大量错误或超时。

- 检测到非预期的出站网络连接。

- 函数的IAM角色被异常修改或使用。

4. 防御与反制策略

除了加固自身,了解一些主动防御和反制手段也能在与攻击者的对抗中占据优势。

- 出口流量监控与阻断: 在企业网络边界或VPC流量出口处,可以基于威胁情报,对已知的云服务商函数调用域名(特别是那些不常用于正常业务的)进行监控或直接阻断。这可以在一定程度上限制攻击者利用云函数进行C2通信的能力。

- 威胁情报共享与溯源: 在捕获到恶意样本或发现攻击行为后,可以分析其特征,关联到具体的云厂商和用户。及时向云厂商举报滥用行为,不仅可以促使厂商对攻击者进行封禁处理,也有助于净化整个云生态的安全环境。

5. 总结

云函数安全并非单一工具或配置所能解决,它是一个需要贯穿应用全生命周期的系统性工程。开发者和安全团队必须紧密协作,遵循纵深防御的原则,从身份管理、代码安全、网络防护到监控告警,在每一个层面都构建起有效的安全防线。只有这样,才能在享受Serverless架构带来的敏捷与弹性的同时,确保应用和数据的安全无虞。